こんにちは!shozinです!

大分、時間が空いてしまいました。

今回は、AzureADConnectでオンプレADとAzureADの連携を行ったので記事にしてみたいと思います!

それでは、早速行ってみましょう!

検証環境

まずは検証環境の確認です。以下のような構成にしました。

Azure AD

- Azure AD テナントを用意します。Office365が使える方はAzure ADを利用可能です。

- Azure ADのドメインは[*.onmicrosoft.com]のままです。(通常はカスタムドメインを利用するかと思います。)

オンプレAD

- Windows Server 2019(ドメイン機能レベル Windows Server 2016)

- オンプレADのドメインとAzure ADのドメインを揃えます。([*.onmicrosoft.com]で揃えました)

※ユーザーのマッチングの方法としては基本的に3種類あります。

①UPNを揃える方法 ②オンプレADの代替ドメインを合わせる方法 ③メールアドレスを指定する方法

Azure AD Connect

- パスワードハッシュ同期を行います。

※パススルー認証はあまりおすすめできません。理由は、認証にオンプレADが利用されるため、冗長化を考える必要性が出てきます。

通常は、パスワードハッシュ同期にすると良いと思います。

参考ドキュメント

Microsoft Entra Connectは前提条件(オンプレADの構成等)や実現したい機能によって設定が変わるという複雑なものになっています。

例えば、AD FSを利用している場合は構成方法が異なる、パスワードハッシュ同期でのシングルサインオンを行う場合は、グループポリシー、ブラウザの信頼済みサイト等の設定を行う、Windows Hello for Business を構成したい場合、Windows Server 2016以上でなければいけなかったりと確認する項目が多いため、本番環境に乗せるにはそれらをクリアしていく必要があります。

【概念的なもの】

Azure AD Connect:サポートされるトポロジ | Microsoft Docs

Azure AD とのパスワード ハッシュ同期とは | Microsoft Docs

Azure AD Connect: パススルー認証 | Microsoft Docs

【チュートリアル】

チュートリアル: PTA を使用して単一 AD フォレストを Azure に統合する | Microsoft Docs

【アンインストール】

Azure AD Connect のアンインストール | Microsoft Docs

ハイブリッド ID のドキュメント | Microsoft Docs

構築手順

はじめに

- 初回の同期ユーザーにM365のグローバル管理者がいる場合、M365管理者ロールから外す(※必ず他の管理者でログイン可能な状態を確保)

- オンプレADのごみ箱を有効化しましょう Azure AD Connect 同期: AD のごみ箱の有効化 | Microsoft Docs

- ExchangeServerのスキーマ拡張を先にやっておくと、ひと手間省けます。後からでもできます。

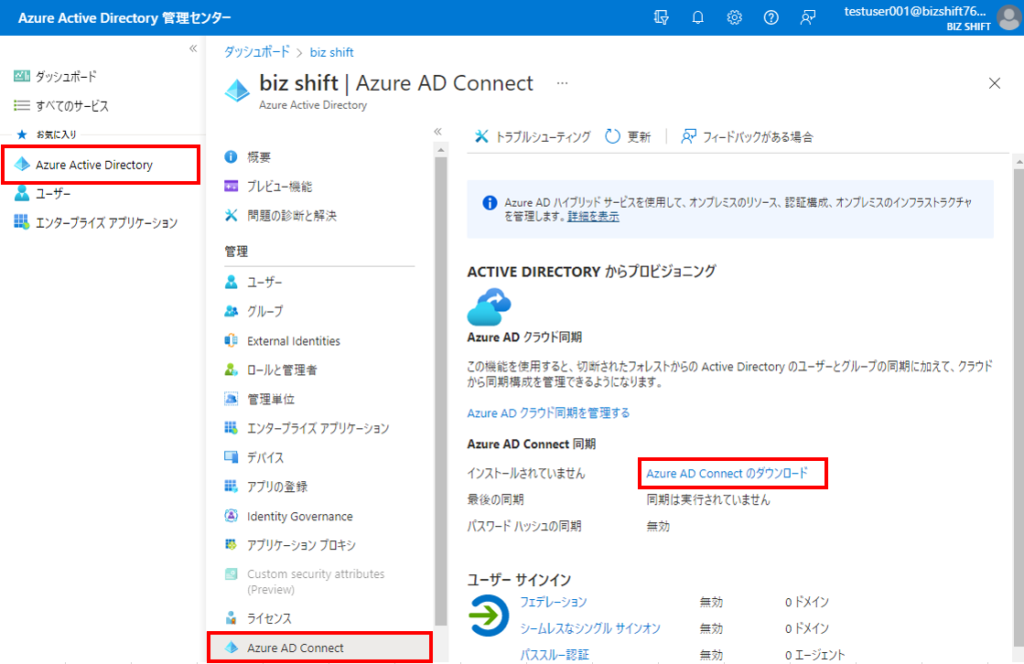

AzureADConnectをダウンロード

AzureADのサイトにアクセス https://aad.portal.azure.com

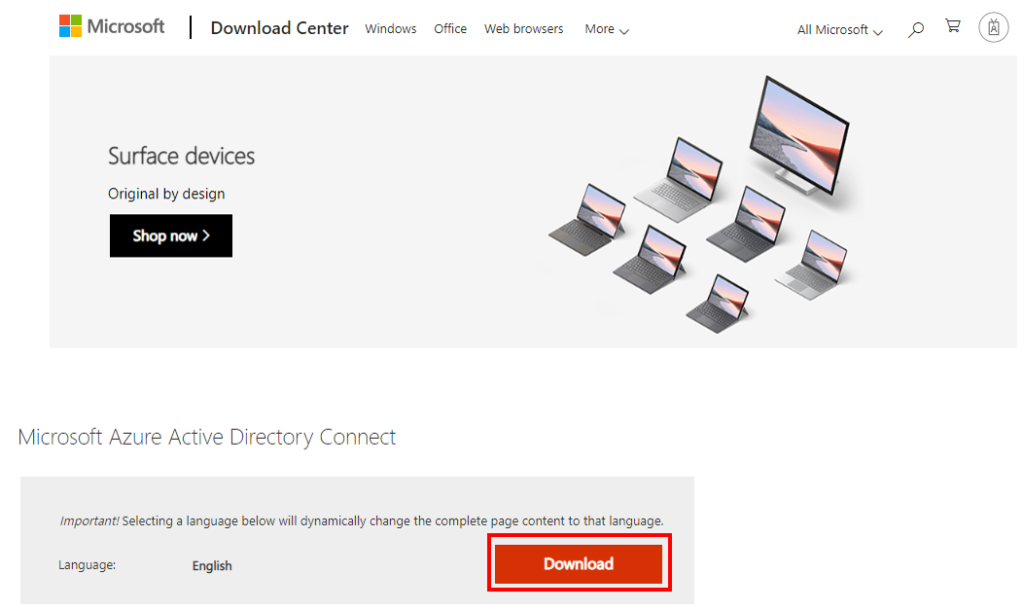

[Download]からダウンロード

Azure AD Connectのインストール

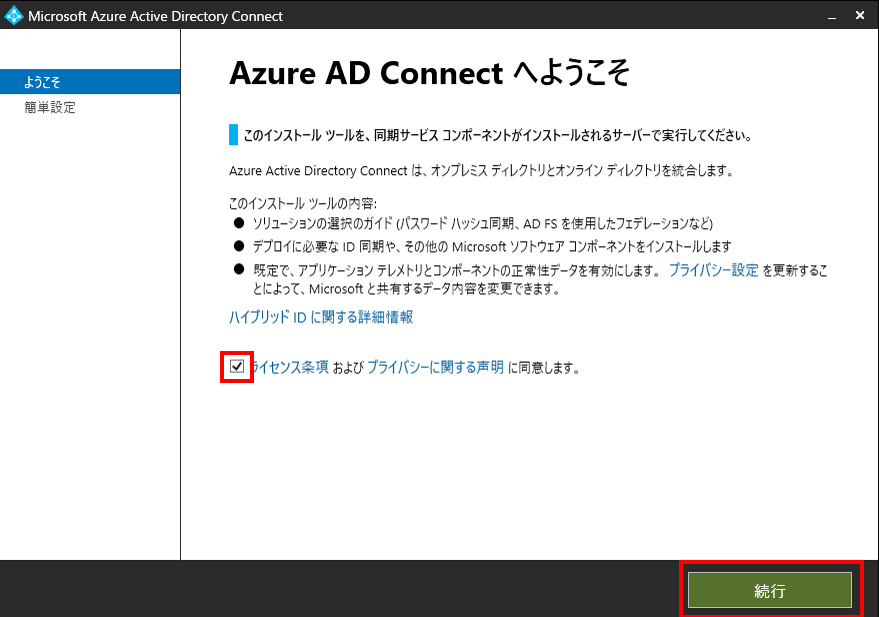

[AzureADConnect.msi]を起動し、インストールします。

※何らかの理由で中断してしまった場合、[Azure AD Connect]アイコンがデスクトップにあれば、そこから再開できます。

ライセンス条項 および プライバシーに関する声明 に同意します。にチェックを入れ、[続行]をクリック

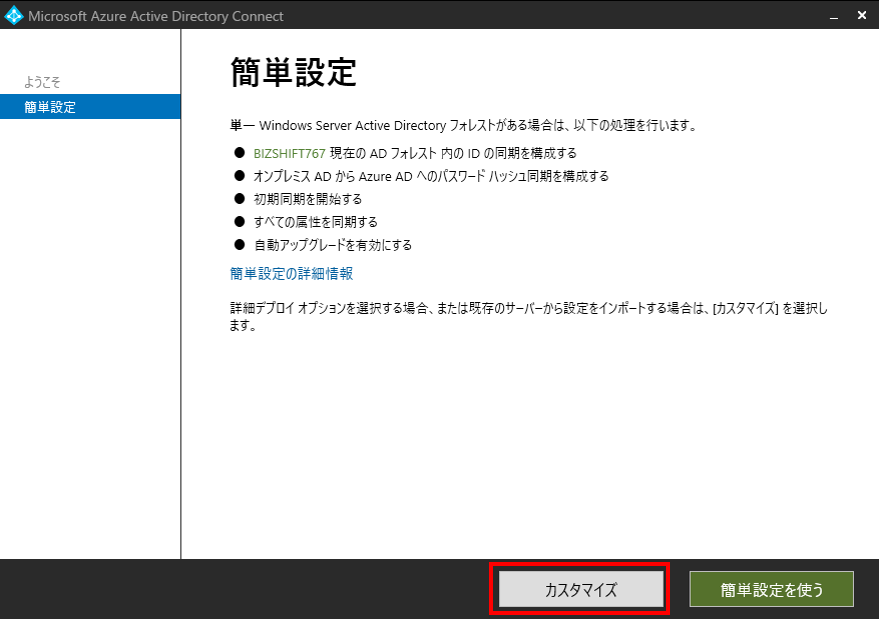

[カスタマイズ]をクリック

※[簡単設定を使う]では意図しない設定で連携される可能性があるので、カスタマイズをおすすめします

Azure AD Connect: 簡単設定を使用した開始 | Microsoft Docs

Azure Active Directory Connect のインストールのカスタマイズ | Microsoft Docs

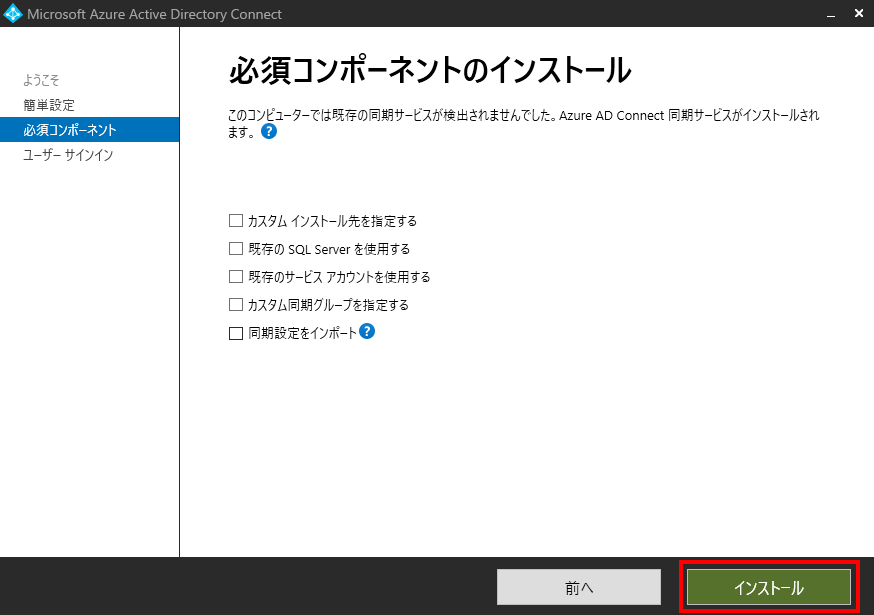

[インストール]をクリック

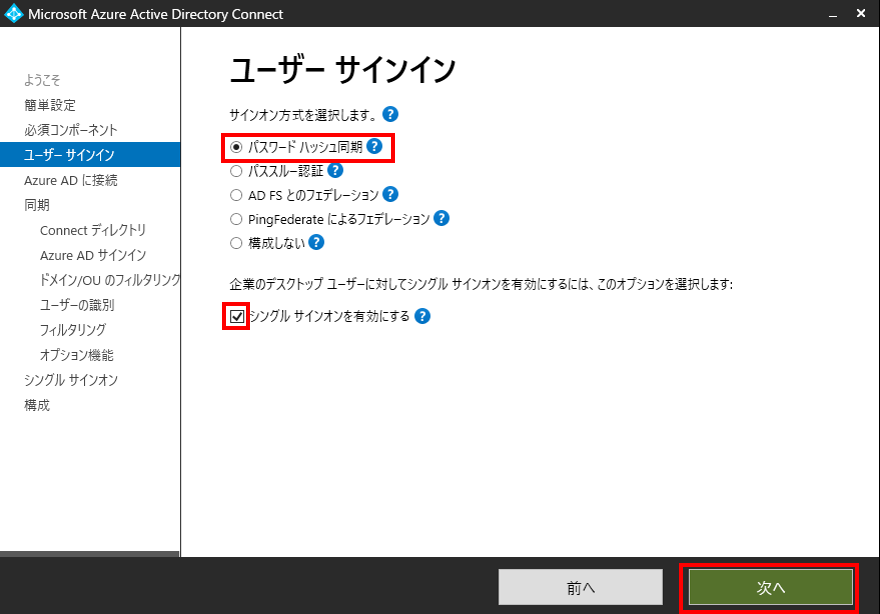

[パスワードハッシュ同期]を選択する

シングルサインオンは構成する場合は有効に

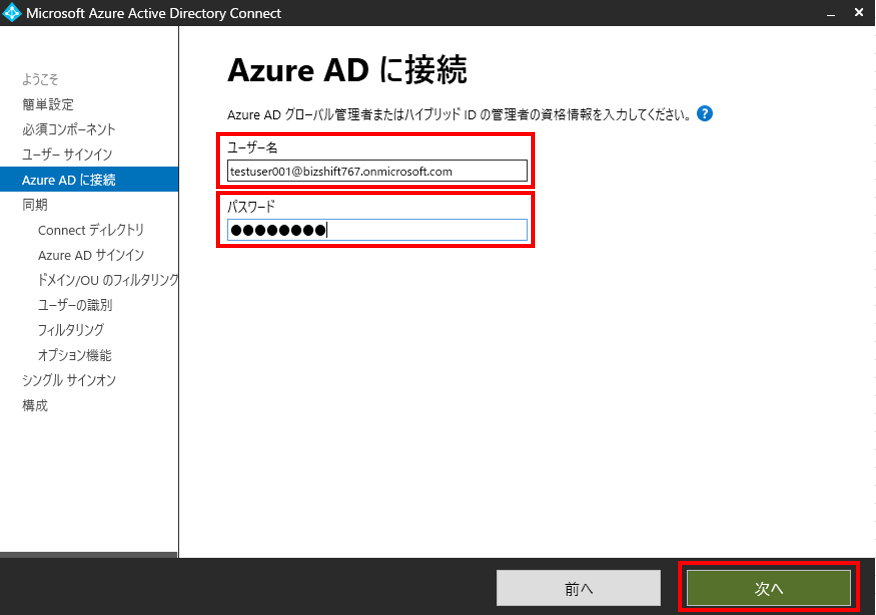

[Azure AD に接続]画面で[ユーザー名]と[パスワード]を入力し、[次へ]をクリック

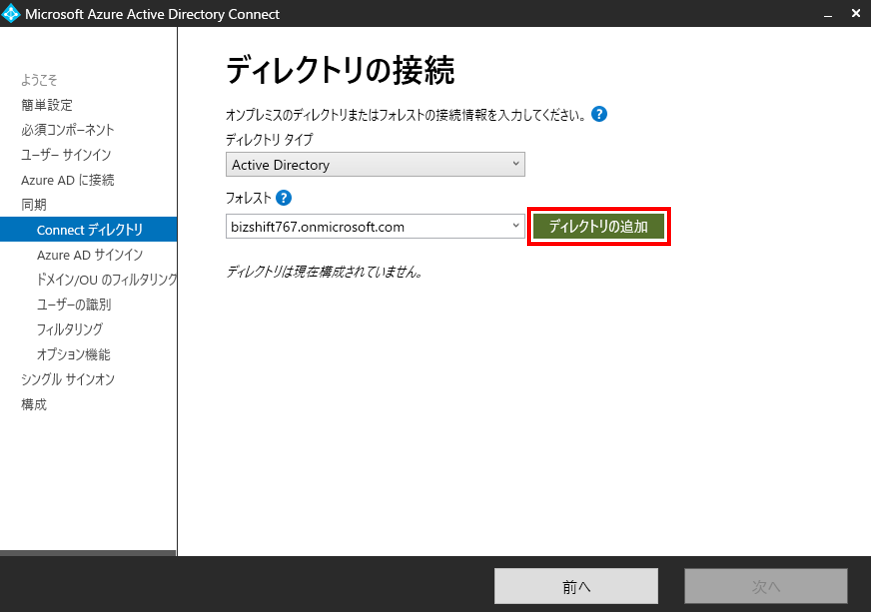

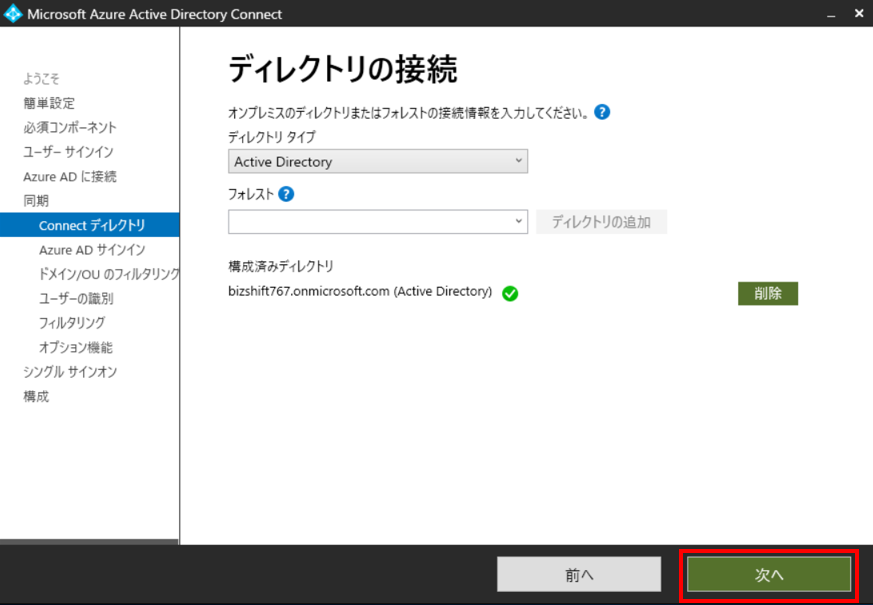

[ディレクトリの接続]画面で[ディレクトリの追加]をクリック

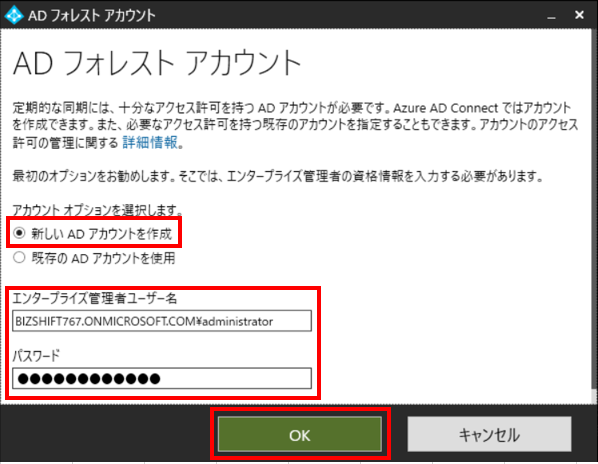

[AD フォレスト アカウント]画面で[新しいADアカウントを作成]を選択

[ユーザー名]と[パスワード]を入力し、[OK]をクリック

構成済みディレクトリにADフォレストが追加されたことを確認

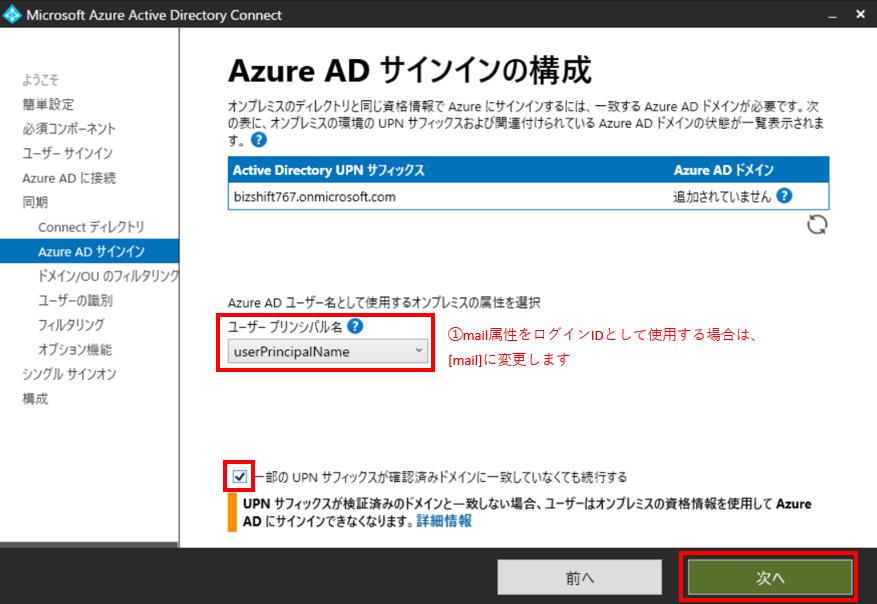

[Azure AD サインインの構成]画面で ユーザープリンシパル名に使用する属性を選択。

オンプレADのドメイン名をAzure ADのドメイン名(カスタムドメイン)に合わせた場合はそのまま また、「*.local」で作成されたドメインと接続したい場合はUPNが合わないため、以下の方法で同期します。 ①mail属性を代替ログインIDとして使用 ②代替UPNサフィックスを使用

[一部のUPNサフィックスが確認済みドメインに一致していなくても続行する]にチェックを入れ、[次へ]をクリック

[一部のUPNサフィックスが確認済みドメインに一致していなくても続行する]にチェックを入れ、[次へ]をクリック

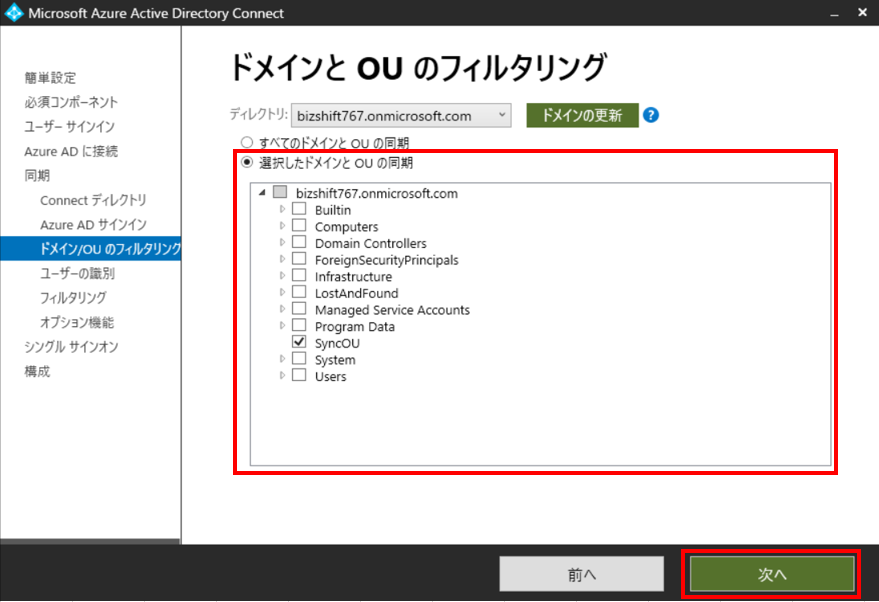

※組み込み管理者アカウントなどの、オンプレADのデフォルトのオブジェクトの多くは同期されません。 しかし、同期するユーザー、セキュリティグループ、コンピュータオブジェクトは同期用のOUに分けて管理することをおすすめします。その方が事故が減ります。

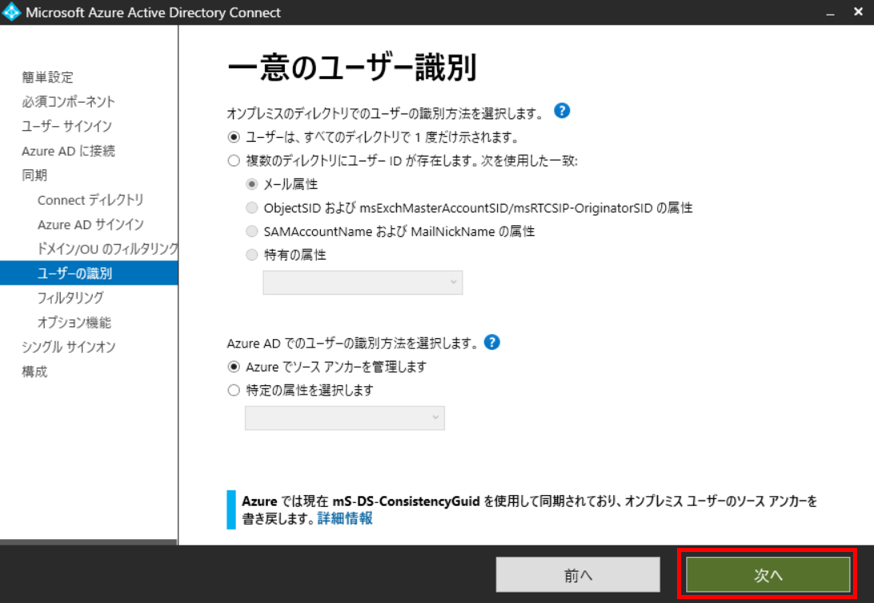

[一意のユーザー識別]画面で、[次へ]をクリック

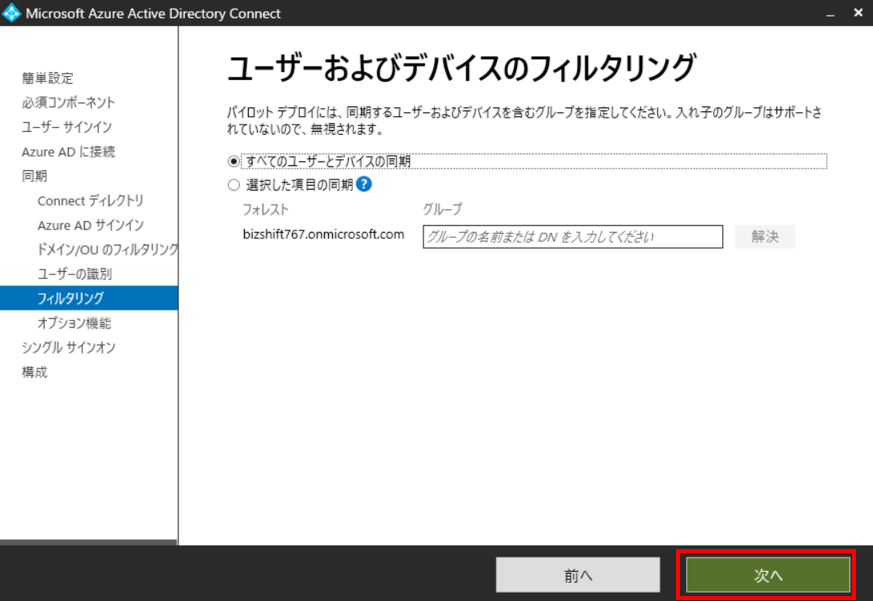

[ユーザーおよびデバイスのフィルタリング]画面で、[次へ]をクリック

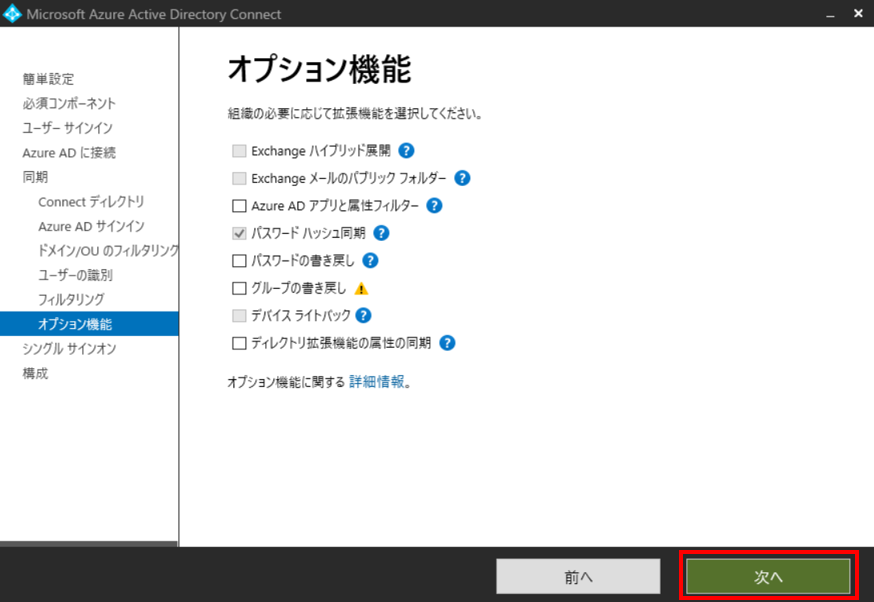

[オプション機能]画面で、[次へ]をクリック

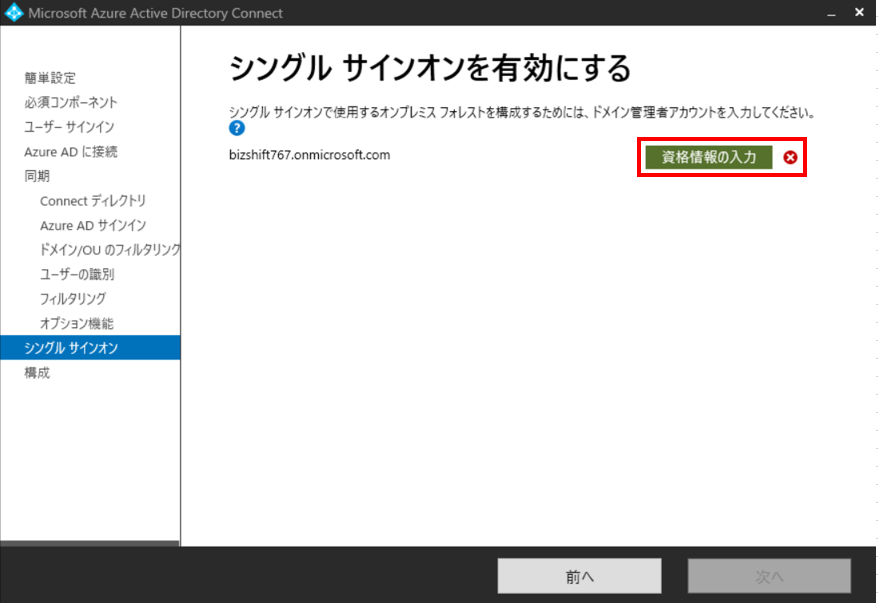

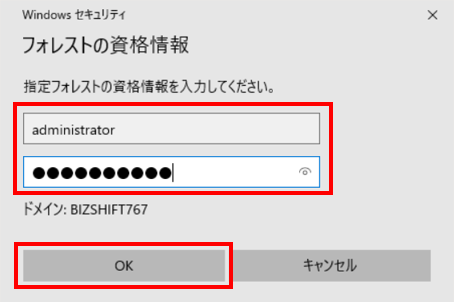

[シングル サインオンを有効にする]画面で[資格情報の入力]をクリック

[ユーザー]と[パスワード]を入力し、[OK]

※デフォルトのドメイン管理者を利用している場合は出ないかもしれないです。

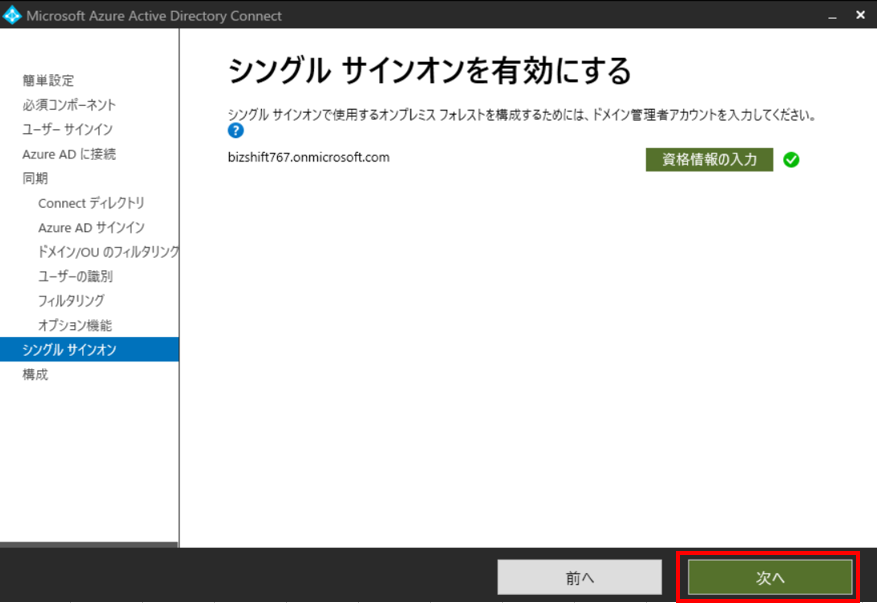

[シングル サインオンを有効にする]画面で[次へ]をクリック

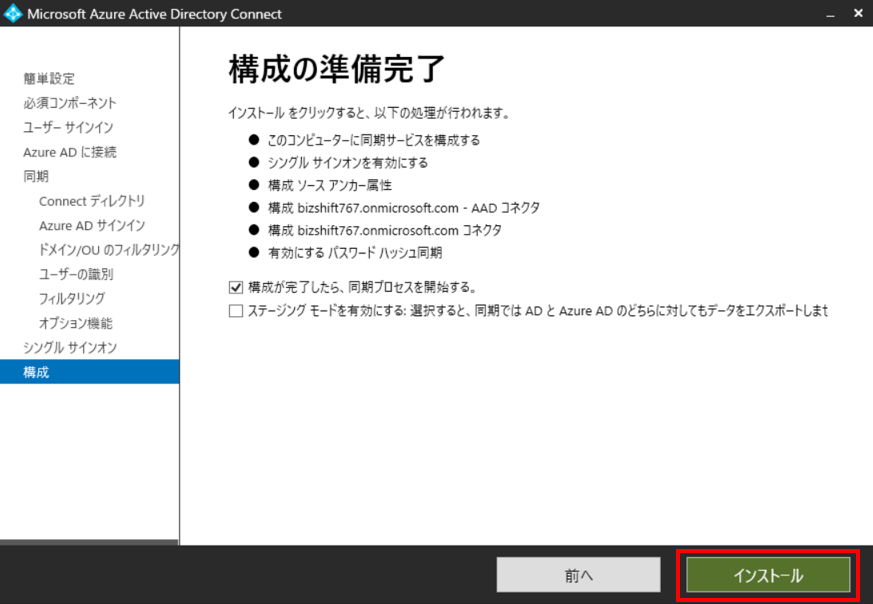

[構成の準備完了]画面で[インストール]をクリック

構成が完了するので、[終了]をクリックします

※オンプレADのごみ箱を有効化していなかったので、有効化するようおすすめされています

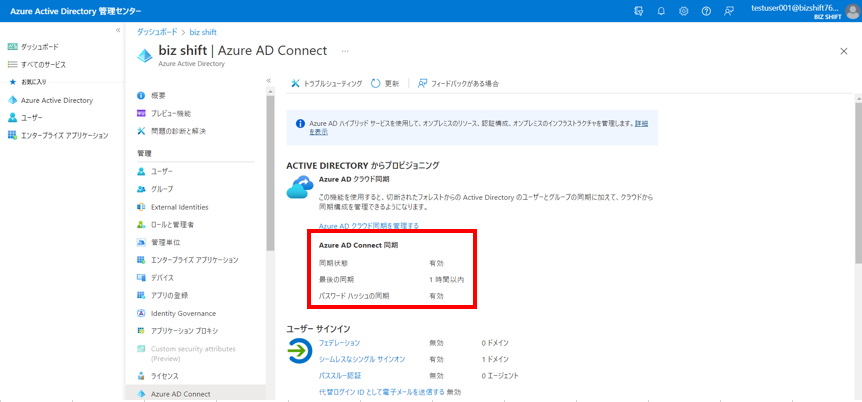

Azure ADの管理画面でも同期されていることが確認できます

※表示が変わっていない場合は、ブラウザのスーパーリロード(Shift + F5)を行ってみてください

連携確認

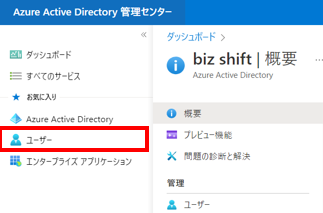

連携前のAzure ADのユーザーを確認

[Azure AD 管理センター] - [ユーザー]を開きます

ユーザーを確認

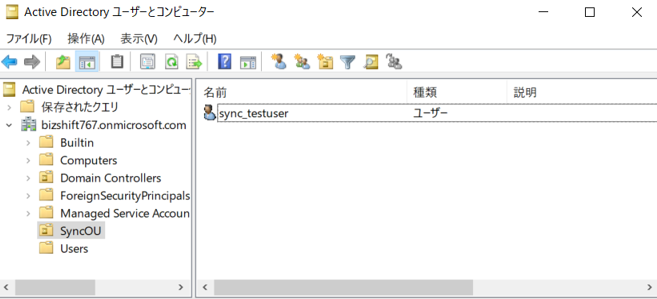

オンプレADで連携ユーザーを作成

[スタートメニュー] - [Windows 管理ツール] - [Active Directory ユーザーとコンピューター]を起動します。

連携対象にしているOUにユーザーを作成します。

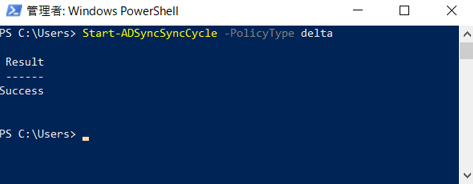

Windows PowerShell を起動し、以下のコマンドを入力し、[Enter]

- Start-ADSyncSyncCycle -PolicyType delta

※エラーが出て使用できない場合はAzure AD Connectサーバーを再起動してください 通常、30分間隔で自動連係されますが、今回はコマンドを使い、手動連携を行っています

連携後のAzure ADのユーザーを確認

[Azure AD 管理センター] - [ユーザー]を開きます

無事、連携されたユーザーを確認できました。

※もう一つの「On-Premises・・・」というアカウントは消さないでください 連携用のアカウントです

まとめ

Azure AD Connectのインストールから連携までの紹介でした。

やってることはこれだけですが、オプションや構成方法が多岐にわたり、細かいため、理解してから構成することをおすすめします。

テストでAzure ADテナント・オンプレADを作成するなどすれば理解が更に深まります。

また、Azure AD Syncアプリケーションは更に細かい設定ができたりします。

以上、簡単ですが、AADC(Azure AD Connect)の構成についてでした。