どーも、こんにちはshozinです!

今回は前回に引き続き、AzureでActive Directoyサーバーを建ててみたのVPN編を記事にします!

それでは、お付き合いください!

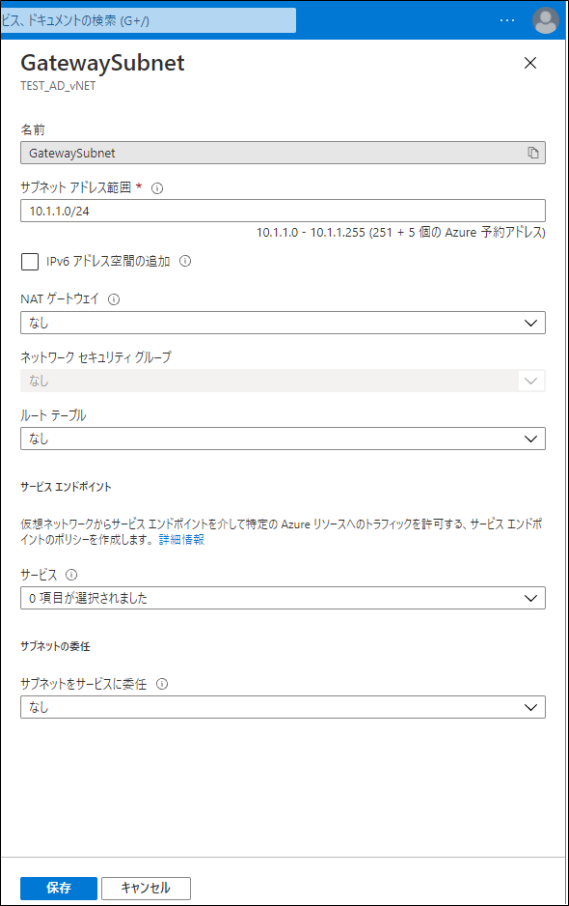

仮想ネットワークでゲートウェイサブネットを作成

VPN接続を行うネットワーク内でゲートウェイサブネットを作成します。

・ [+ ゲートウェイサブネット] をクリック

・ゲートウェイサブネットの設定を入力

| 項目 | 設定例 |

|---|---|

| 名前 | GatewaySubnet |

| サブネット アドレス範囲 | 10.1.1.0/24 |

| IPv6アドレス空間の追加 | チェック無し |

| NATゲートウェイ | なし |

| ルートテーブル | なし |

| サービス | 0項目が選択されました |

| サブネットをサービスに委任 | なし |

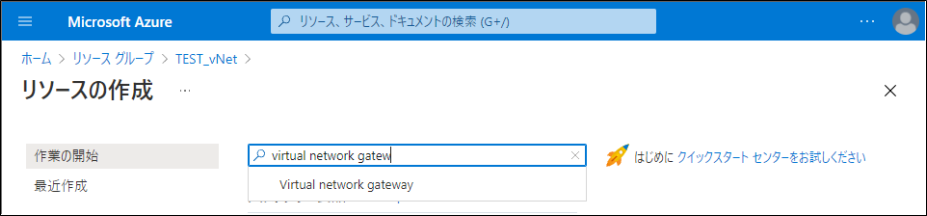

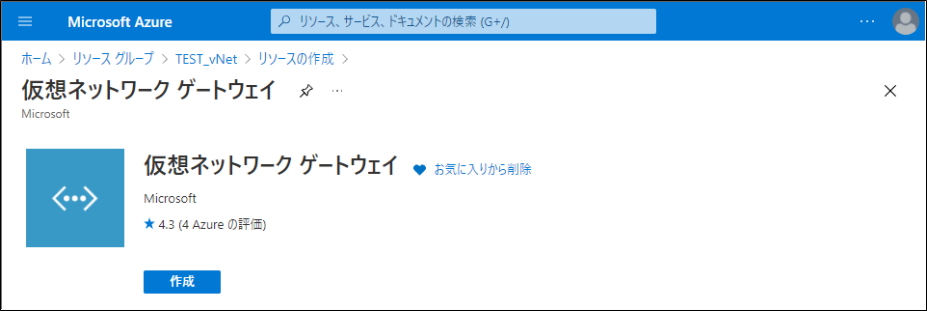

VPNの作成

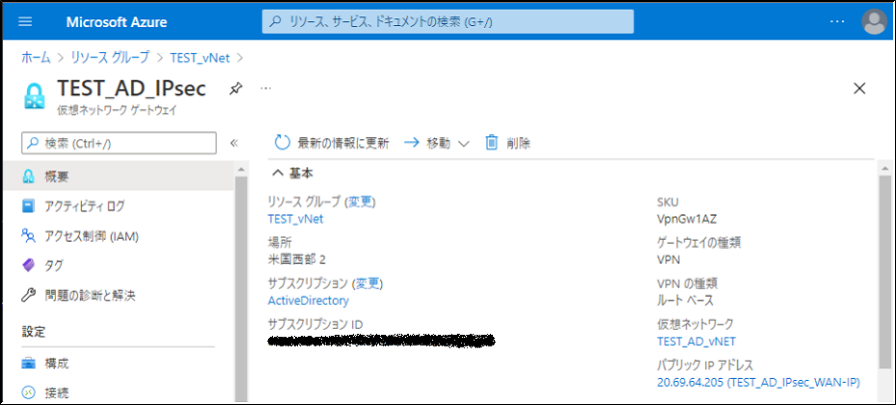

AzureではVPNは仮想ネットワークゲートウェイというリソース名で登録されています。

・リソースの作成で「virtual network gateway」と入力し検索

・[作成]をクリックします

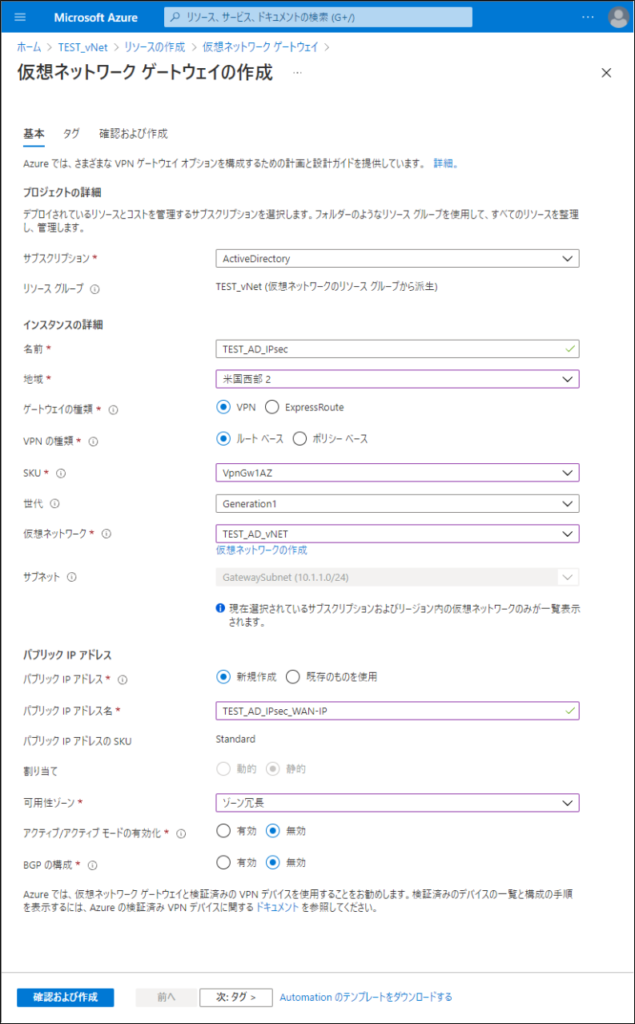

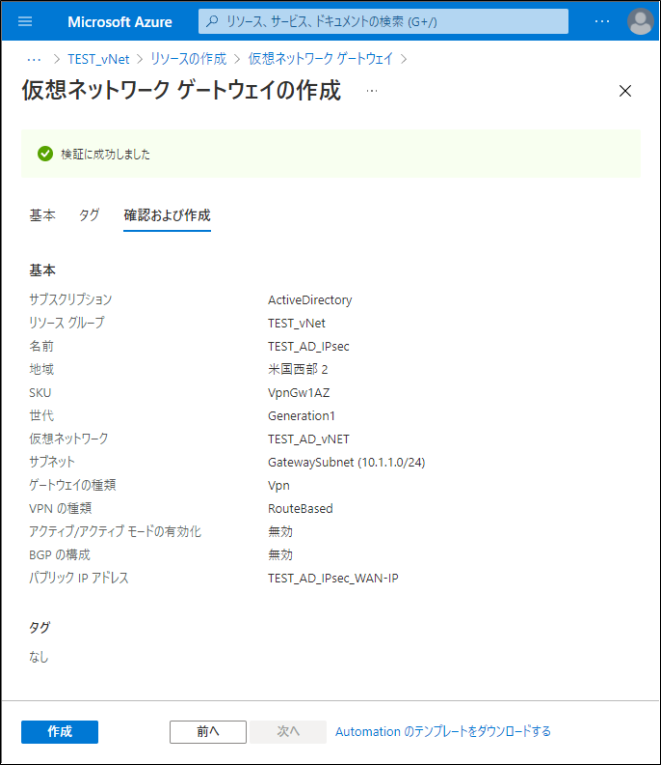

・設定を入力します

| 項目 | 設定例 |

|---|---|

| 名前 | TEST_AD_IPsec |

| 地域 | 米国西部2 |

| ゲートウェイの種類 | VPN |

| VPNの種類 | ルートベース |

| SKU | VpnGw1AZ (***AZ以外はIPが固定されないらしい + AvailabilityZoneのリージョンが必要) |

| 世代 | Generation1 |

| 仮想ネットワーク | TEST_AD_vNET |

| パブリックIPアドレス | 新規作成 |

| パブリックIPアドレス名 | TEST_AD_IPsec_WAN-IP |

| 可用性ゾーン | ゾーン冗長 (リージョン内での冗長化) |

| アクティブ/アクティブモードの有効化 | 無効 |

| BGPの構成 | 無効 |

・設定を確認し作成します(時間がかかります20分程度?)

社内VPN装置に接続するための設定

社内VPN装置にも設定が必要ですが、本記事で扱う内容はAzure内の設定のみとさせていただきます。

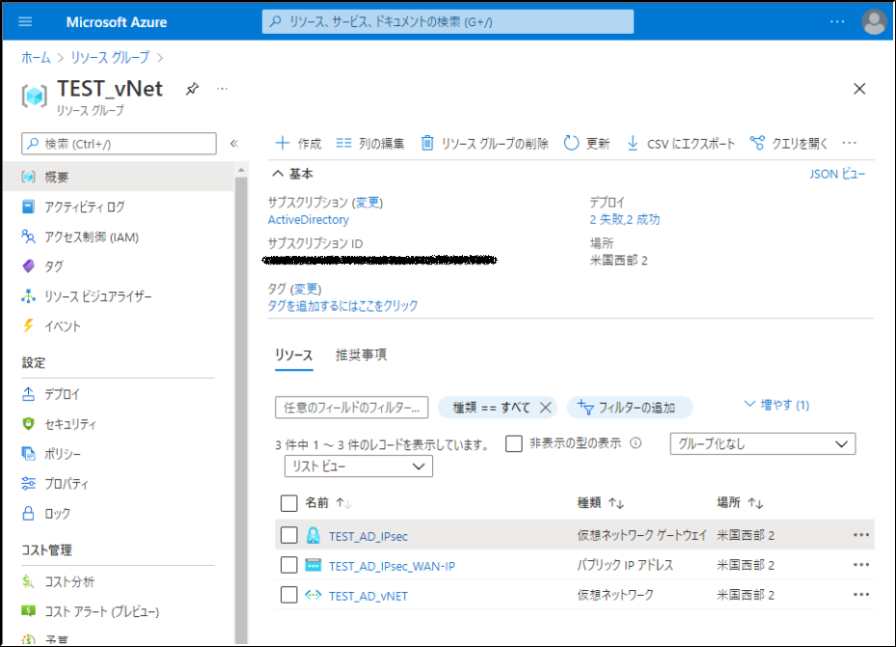

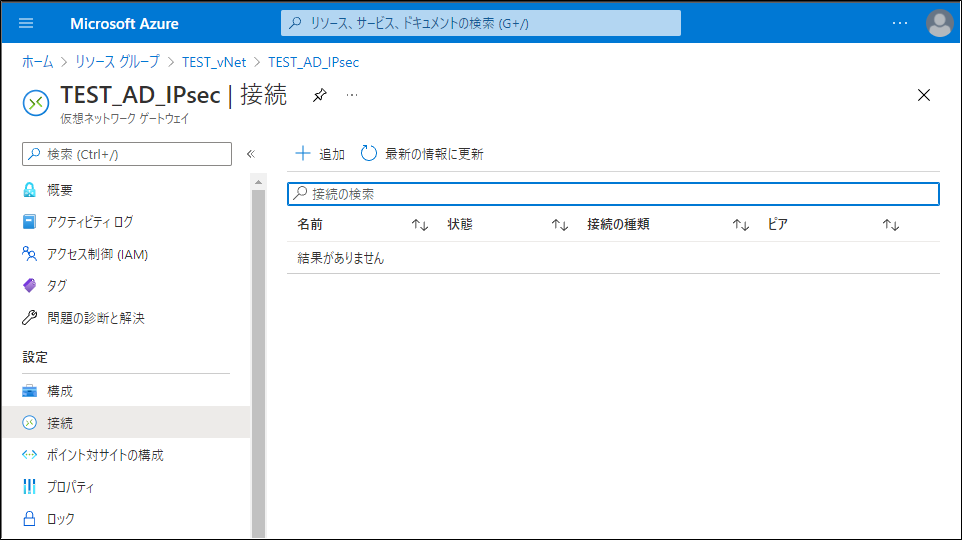

・作成したVPNリソースを開きます

・[接続]を開き、[追加]をクリック

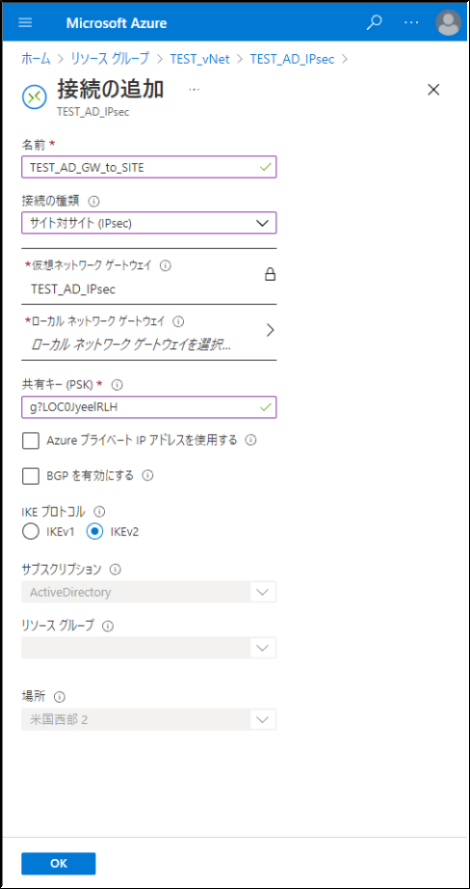

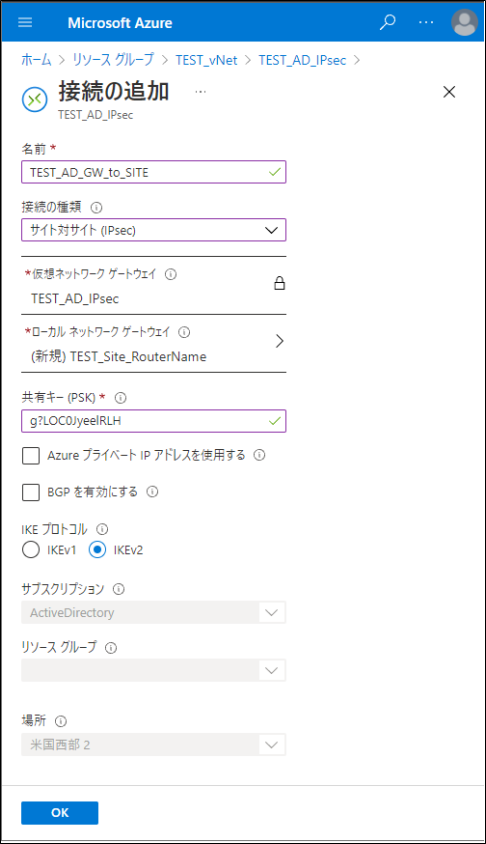

・接続の追加で設定を行います

| 項目 | 設定例 |

|---|---|

| 名前 | TEST_AD_GW_to_SITE |

| 接続の種類 | サイト対サイト(IPsec) |

| 仮想ネットワーク ゲートウェイ | TEST_AD_IPsec |

| ローカル ネットワークゲートウェイ | クリックでサブメニューから追加 |

| 共有キー(PSK) | 12桁以上のランダムな文字列 (桁数は大きい方が安全とされています) |

| AzureプライベートIPアドレスを使用する | チェック無し |

| BGPを有効にする | チェック無し |

| IKEプロトコル | IKEv2 |

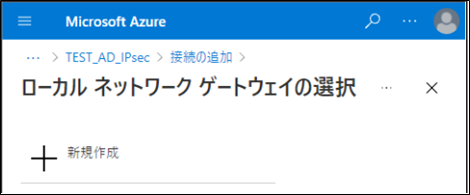

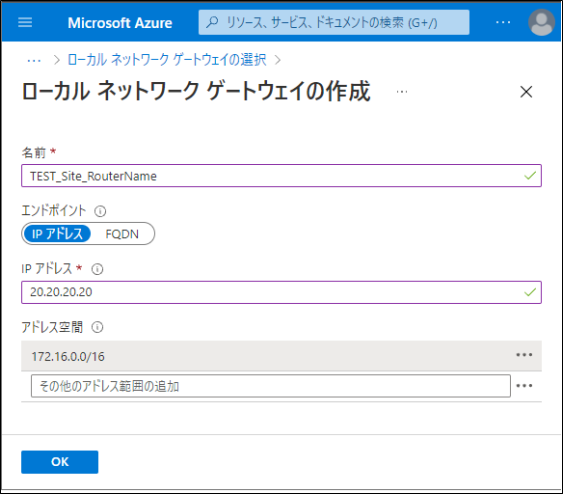

・[ローカルネットワークゲートウェイの選択]で[新規作成]をクリック

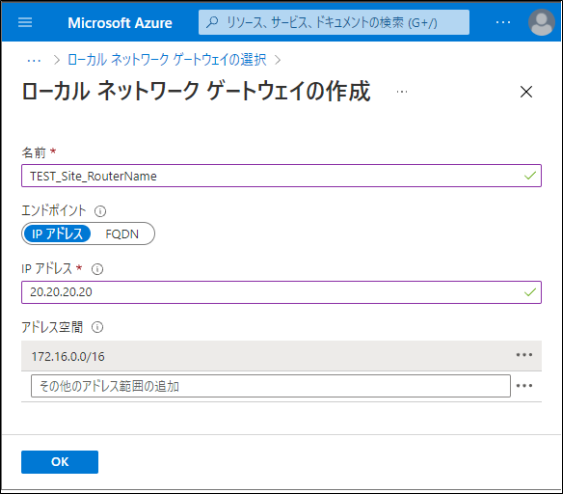

・[ローカルネットワークゲートウェイの作成]で設定値を入力

| 項目 | 設定例 |

|---|---|

| 名前 | TEST_Site_RouterName (※識別のため、サイト名と機器名を入力。クラウドの場合はクラウド名 + ネットワーク名 等にする) |

| エンドポイント | IPアドレス |

| IPアドレス | 事業所のゲートウェイに割当てられたグローバルIP等 |

| アドレス空間 | 172.16.0.0/16 (azureから通信を行いたいサブネットやアドレス範囲を追加できる。/32だと1台のみ) |

・[OK]をクリック

サイト側の設定(記事の範囲外)

| 項目 | 情報 |

|---|---|

| VPNパブリックIP | 仮想ネットワーク ゲートウェイの IPアドレス |

| IKEプロトコル | IKEv2 |

| 共有キー(PSK) | 12桁以上の設定したもの |

| 接続先AzureサーバーのローカルIP or サブネット | 例 10.1.0.4/32, 10.1.0.0/24 |

・サイト等の増加により、VPN接続を追加をする場合は、ローカルネットワーク ゲートウェイを追加作成する

疎通確認

あとはPINGを飛ばしたりして、疎通の確認をしましょう。

リソースのロック

誤削除防止のため、リソースにはロックをかけておきましょう。やらかすと大変です。

まとめ

いかがでしたでしょうか。ちょっと長かったですね。

ちなみに、今回は会社でグローバルな拠点の環境構築のために検証を行ったものをまとめています。

ActiveDirectoryは様々なトポロジーに対応しているため、世界的な展開も可能です。

今後は、Azure AD Connectについても記事にしていきたいと思います。